Comment fabriquer un routeur Tor avec la Raspberry Pi.

Si vous êtes un peu familier des questions de vie privée en ligne, vous connaissez probablement le projet Tor qui vise à créer un réseau internet chiffré et anonyme.

Dans ce tutoriel nous allons voir comment transformer votre Raspberry Pi en un routeur Tor auquel vous connecter en Wi-Fi pour chiffrer tout votre trafic et masquer votre adresse IP.

Le matériel nécessaire pour créer votre propre routeur Tor en Wi-Fi.

Créer son routeur Tor demande finalement assez peu de matériel. Ainsi, vous aurez seulement besoin de l’équipement ci-dessous :

- Une Raspberry Pi avec Wi-Fi (modèle 3B et plus récents), ou dotée d’un dongle Wi-Fi supplémentaire. Personnellement j’ai préparé ce tutoriel avec une Raspberry Pi 4 pour tirer profit du port Ethernet 1 Gb/s.

- Une carte SD avec Raspbian installée dessus (16 Go suffisent largement).

- Le chargeur de la Raspberry Pi

- Un câble Ethernet

Vous devrez également pouvoir vous connecter à la Raspberry Pi pour taper des commandes, soit avec un clavier/souris, soit en SSH.

Un proxy Tor avec la Raspberry Pi, pour quoi faire ?

L’objectif de ce tutoriel sera de concevoir un routeur auquel vous pourrez vous connecter en Wi-Fi afin de jouer le rôle de proxy Tor entre vous et le monde pour chiffrer et anonymiser facilement tout votre trafic internet.

L’idée sera donc au final d’avoir deux réseau Wi-Fi chez vous. Le réseau classique, depuis la box internet de votre fournisseur d’accès. Et le réseau sécurisé, auquel vous pouvez vous connecter quand vous souhaitez vous assurer que personne ne vienne mettre le nez dans vos affaires.

Il existe plein de bonnes (et même de mauvaises) raisons de vouloir garder votre trafic secret ! Que ce soit clair, nous avons tous quelque chose à cacher.

L’avantage d’utiliser un réseau Wi-Fi permanent plutôt que le navigateur Tor, c’est qu’il est beaucoup plus facile de basculer dessus rapidement et de faire passer tout son trafic internet par Tor.

Au passage, utiliser Tor est également le seul moyen d’accéder au réseau .onion, ou comme diraient nos amis les médias « Le dark web », musique qui fait peur, image d’un type de dos avec un sweat à capuche devant un écran avec des 1, des 0 et des têtes de morts. Parce que c’est connu, le hacker est un peu frileux, ce qui le pousse à porter un sweat à capuche, plus une cagoule, en intérieur, lumières éteintes, par 40°C à l’ombre…

Ceci étant clair, il ne nous reste plus qu’à transformer notre Raspberry Pi en routeur Tor !

Activer le Wi-Fi pour votre pays.

Avant d’aller plus loin nous allons devoir commencer par activer le Wi-Fi sur votre Raspberry Pi si cela n’est pas fait par défaut. En effet, depuis quelques versions de Raspbian le Wi-Fi est désactivé par défaut et est bloqué logiciellement tant que vous n’avez pas activé le réseau Wi-Fi pour le pays dans lequel vous l’utilisez.

Pour cela, lancez la commande :

sudo raspi-configPuis rendez-vous dans la partie Localisation Options, Change WLAN Country et enfin choisissez le pays adapté à votre cas. Il ne vous reste plus qu’à valider ces choix.

Installer Hostapd pour transformer la Raspberry Pi en hotspot.

La première étape pour faire un routeur Tor, c’est de faire un routeur. C’est à dire transformer votre Raspberry Pi en une machine capable non plus simplement d’aller sur un internet, mais également de servir de pont pour fournir internet à d’autres machines.

Pour fabriquer un routeur avec une Raspberry Pi la meilleure solution est d’utiliser le logiciel Hostpad, pour « Host Access Point Deamon », qui permet de transformer une carte réseau en point d’accès.

Commencez donc par connecter votre Raspberry Pi à votre box en Ethernet (si vous utilisez un dongle Wi-Fi, branchez le aussi à votre Raspberry Pi), allumez la, connectez vous dessus et ouvrez le terminal. Nous allons commencer par mettre à jour la liste des dépôts avec la commande suivante :

sudo apt update

Une fois votre Raspberry Pi prête, nous allons créer un dossier tor_wifi sur la Pi, nous déplacer dans ce dossier, y télécharger un script nommé install_hotspot.sh permettant d’installer Hostapd, rendre le script exécutable et enfin l’exécuter en tant qu’administrateur.

Il serait bien sur possible de faire la même chose entièrement à la main, mais ce serait assez long, autant profiter de ce qui existe déjà. Si cela vous intéresse, vous pouvez simplement ouvrir le fichier dans votre éditeur de texte pour voir toutes les commandes qu’il effectue.

mkdir ~/tor_wifi cd ~/tor_wifi/ wget https://raspberry-pi.fr/download/tor_wifi/install_hotspot.sh -O install_hotspot.sh chmod +x ./install_hotspot.sh sudo ./install_hotspot.sh

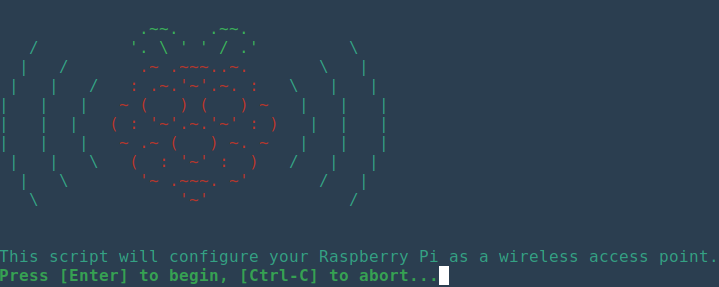

Vous n’avez plus qu’à suivre les instructions du script :

- Faîtes « Entrée » pour démarrer le script.

- Tapez le nom que vous voulez donner à votre réseau Wi-Fi Tor.

- Tapez le mot de passe du réseau Wi-Fi Tor. Attention, 8 caractères minimum, sinon vous aurez un bug !

- Confirmez le mot de passe

La Raspberry Pi va maintenant redémarrer toute seule. Une fois redémarée, vous devriez pouvoir voir le nom de votre nouveau réseau Wi-Fi dans la liste de vos réseaux disponibles.

Ajouter Tor à notre routeur Wi-Fi pour chiffrer tout notre trafic internet !

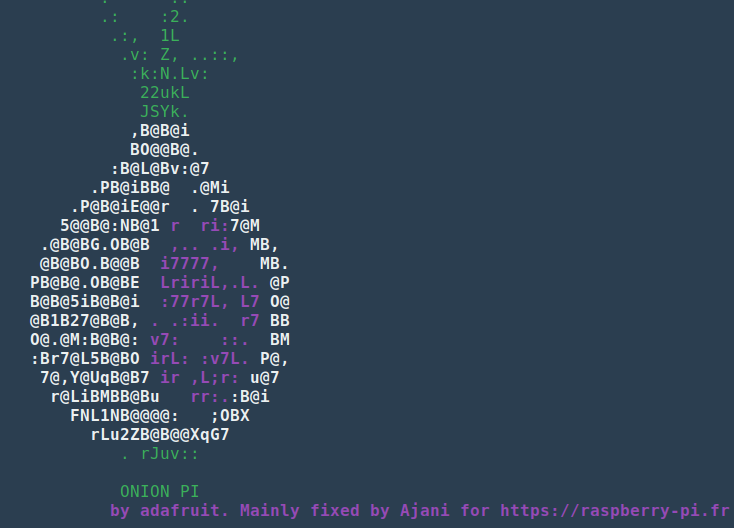

Maintenant que nous avons transformé notre Raspberry Pi en point d’accès Wi-Fi, il ne nous reste plus qu’à lui ajouter Tor afin d’avoir un routeur Wi-Fi Tor fonctionnel sur Raspberry Pi, un Onion Pi.

Pour cela, nous allons à nouveau télécharger et exécuter un script, lequel va cette fois se charger d’installer Tor et de faire passer tout le trafic reçu par la Raspberry à travers Tor jusqu’au monde extérieur.

Au passage, notez que ce script redirige tout votre trafic TCP à travers Tor, à l’exception du trafic sur le port 22, c’est à dire celui dédié à SSH. Cette exception est là pour que vous puissiez facilement administrer votre routeur Tor depuis un PC connecté au réseau.

Reconnectez-vous à la Raspberry Pi et jouez les commandes ci-dessous :

cd ~/tor_wifi/ wget https://raspberry-pi.fr/download/tor_wifi/install_tor.sh -O install_tor.sh chmod +x ./install_tor.sh sudo ./install_tor.sh

Là encore, appuyez sur « Entrée » pour démarrer le script, et il ne vous reste plus qu’à attendre. Arrivé à la fin, la Raspberry Pi va redémarrer automatiquement.

Une fois la Pi relancée, vous devriez voir apparaître votre réseau Wi-Fi Tor dans la liste des réseaux Wi-Fi disponibles.

Important ! Suite à différentes mises à jour de Raspbian, Tor n’est plus lancer immédiatement au démarrage, l’interface Wi-Fi n’étant pas disponible à ce moment. Pour contourner ce problème la seule solution que nous ayons trouvé actuellement est d’attendre une minute après le démarrage avant que Tor ne se lance automatiquement.

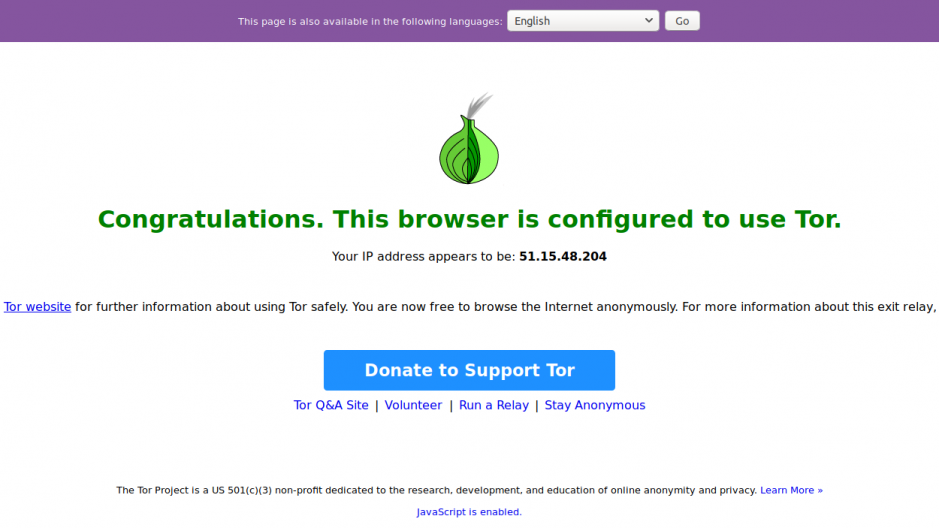

Nous allons vérifier que notre trafic internet passe désormais par Tor. Pour cela c’est très simple, connectez vous à votre Wi-Fi Tor, et rendez-vous sur la page de vérification du projet Tor. Si vous êtes bien connecté, vous devriez avoir une page ressemblant à celle-ci !

Vous pouvez désormais surfer en toute anonymat, ou presque, avec votre nouvelle adresse IP anonyme…

Quelques limites d’un routeur Tor à bien avoir en tête !

Pour finir il convient tout de même de noter quelques limites de ce système, car vous devez être conscient que Tor à lui seul ne garanti pas un anonymat parfait.

Dans le cadre de l’utilisation d’un routeur Tor, vous allez utiliser votre navigateur habituel pour aller sur internet. Cela signifie donc que vous êtes peut être déjà connecté à des sites (Facebook, compte Google, Twitter, etc.). Si vous vous rendez sur un de ces sites, ou sur un site tiers faisant des requêtes vers le site sur lequel vous êtes connecté, celui-ci sera en mesure de recouper votre identité (votre compte), avec votre IP Tor aléatoire. Adieu donc l’anonymat…

Pour cette raison, utilisez systématiquement le mode navigation privée de votre navigateur quand vous êtes connecté à votre Wi-Fi Tor.

De façon générale, un site peut également vous tracker via d’autres techniques, notamment avec JavaScript et l’utilisation d’empreintes complexes. Si vous voulez vraiment être anonyme, envisagez d’utiliser un plugin désactivant JavaScript quand vous naviguez.

Par ailleurs, notez également que Tor ne gère que le trafic TCP, et pas le trafic UDP, celui-ci ne sera donc pas chiffré. Par ailleurs, Tor est plus lent qu’un réseau normal, puisqu’il doit chiffrer les données et les faire transiter tout autour du monde.

Autre point important, tout votre trafic TCP va passer par Tor. Si une application tourne sur votre PC les requêtes faîtes par cette application afficheront votre IP Tor. Si ces requêtes contiennent un élèment permettant de vous identifié (un id client par exemple), et que cette application possède des infos sur votre identité, une personne qui disposerais à la fois des logs du site .onion et de l’application pourrait recouper les deux IP Tor avec ces informations pour découvrir votre identité.

Enfin, notez que puisque Tor ne tourne pas directement sur votre PC, l’utilisation de Tor à travers un routeur est potentiellement sensible à une attaque de type « man in the middle » sur votre réseau.

Bonjour,

J’ai réussi à installer tout ça mais avec des modifications.

Les fichiers d’installation ont été déplacés. Les nouveaux urls à utiliser dans les commandes wget:

https://raspberry-pi.fr/download/install_hotspot.sh

https://raspberry-pi.fr/download/install_tor.sh

Ensuite modifier install_hotspot.sh ligne 56 pour ajouter « ; then » à la fin de la ligne:

if ! command -v rfkill &> /dev/null; then

Merci pour le tuto !

Bonjour, merci beaucoup pour ton retour, nous avons mis à jour les liens pour qu’ils pointent bien vers le bon fichier, et nous avons ajouté la modification en ligne 56 !

Bonjour, il est impossible de telecharger les fichiers « hotspot.sh » et « tor.sh ».

Ont ils été déplacés?

Bonjour, oui nous ne les avions pas remis dans le bon dossier après l’incendie chez OVH ^^. Le problème a été corrigé !

Your script is 404

C’est corrigé, merci !

La page n’existe plus : https://raspberry-pi.fr/download/tor_wifi/install_tor.sh

C’est corrigé, merci !

Hello, install_hotspot.sh et install_tor.sh ne sont plus disponibles ?

C’est corrigé, merci !

Est-il possible de reconfigurer sa carte wifi(maintenant de sortie) pour la rétablir en carte wifi d’entrée ?

À priori ça doit être possible oui, il faut désactiver les services systemd de tor et de hostpad, et probablement drop les règles iptables.

Excellent tuto, tout a fonctionné du premier coup (sur un raspberry 4) !

il ne me reste plus qu’à chercher à quoi ça va me servir … 🙂

> Je me suis penché un peu sur WebRTC et la vuln de leak et à priori on est pas concerné dans le cas présent.

Sans Javascript, pas de problème de WebRTC, oui. Pour autant, si la personne l’active (/oublie de le désactiver) c’est tout à fait possible que son adresse leak, selon son navigateur, sa configuration réseau etc. (C’est le même problème avec les VPN, beaucoup de VPN commerciaux le désactive via leurs apps)

> Tor n’as pas développer son propre navigateur. Il se base sur Firefox et embarque simplement des extensions permettant de forcer HTTPS, désactiver JavaScript, etc. Une fois JavaScript désactivé un navigateur n’est presque plus unique,

Oui, ils n’ont pas re-développé entièrement leur propre navigateur, ce serait juste trop de travail, surtout dans le temps. Pour autant le navigateur Tor est conçu pour être *exactement* le même chez tout le monde, même avec Javacript activé (cela casserait beaucoup trop de sites sinon, voir https://support.torproject.org/fr/tbb/tbb-34/).

> Le vrai problème que je vois avec un routeur Tor c’est plutôt les requêtes qui vont êtres faites par des app, programme.

C’est précisément le but du navigateur Tor: ne pas agir qu’au niveau réseau/transport, mais également s’assurer que le navigateur est le même pour tout le monde et ne fuitera pas d’infos dans ses données, même si connecté de manière anonyme. Pour autant, à priori, le point que vous évoquez est mitigé: normalement Tor utilise un chemin différent pour chaque adresse IP (+port) afin d’éviter ce type de corrélations. On le voit bien avec le navigateur Tor en cliquant sur l’Onion à gauche de la barre d’adresse, à vérifier avec votre setup, mais cela devrait être le cas aussi (typiquement whatsmyip.org et whatsmyip.com par exemple verront des adresses différentes).

Mais oui, un client mail par exemple, enverra très vraisemblablement son IP locale, sa timezone etc au serveur et dans le mail, même si connecté de manière anonyme. Sur les systèmes visant à offrir un environnement dédié à Tor comme Tails ou Whonix, les applications sont patchées pour se prémunir de ce genre de fuites (qui ont par exemple été utilisé pour désanonymiser les rigolos voulant utiliser Tor pour faire du Torrent https://blog.torproject.org/bittorrent-over-tor-isnt-good-idea)

> Il ne manque que webRTC, mais je ne vois pas comment récupérer une IP via webRTC qui soit différente de celle de Tor

Avez vous essayé https://browserleaks.com/webrtc ? Le protocole webRTC (plus précisément la partie ICE), dépend du fait que le navigateur envoie toutes ses IP (et a d’autres problèmes) pour pouvoir initier une connexion directe. Si il a une IP publique, il l’enverra. Si il a une IP privée, il l’enverra aussi mais c’est sans doute moins grave (et fort heureusement pas d’IPv6 dans votre tutoriel).

> Bref, les limitations sont connues, et mises en avant dans l’article. Si tu désactives JavaScript et que tu es en navigation privée tu te retrouves fondamentalement avec un équivalent du navigateur Tor…

Heu, non, le navigateur restera unique. Sinon, pourquoi Tor aurait développé un navigateur ? 🙂

Ce type de setup est sans doute intéressant pour le coté éducatif. Pour autant, il est illusoire, et dangereux de se croire anonyme avec, à fortiori de le recommander.

Je me suis penché un peu sur WebRTC et la vuln de leak et à priori on est pas concerné dans le cas présent.

Tor n’as pas développer son propre navigateur. Il se base sur Firefox et embarque simplement des extensions permettant de forcer HTTPS, désactiver JavaScript, etc. Une fois JavaScript désactivé un navigateur n’est presque plus unique, il ne reste que les headers HTTP qui permettent de le rendre unique, et ça reste très très très limité.

Le vrai problème que je vois avec un routeur Tor c’est plutôt les requêtes qui vont êtres faites par des app, programmes, etc. et qui contiennent des id client ou autres données permettant de t’identifier.

Imaginons par exemple que j’écoute Spotify depuis mon PC via l’appli pendant que je me balade sur un site du réseau .onion. On peut imaginer qu’à chaque changement de chanson l’appli Spotify envoie un requête au serveur avec mon id client pour vérifier si j’ai bien un compte premium. Tout le traffic passant par Tor, Spotify recevra la requête avec mon IP Tor.

Maintenant, si un attaquant met la main sur les logs sur site .onion et sur ceux de Spotify, il va pouvoir constater que l’adresse IP qui a consulté le site a aussi utilisé Spotify au même moment. On peut donc estimer qu’il s’agit de la même personne derrière l’IP. Et en utilisant l’identifiant client Spotify transmis par cette IP, l’attaquant peut retrouver ton identité via les données précédemment connues par Spotify.

Est-ce qu’il est plus facile de faire une erreur avec un routeur Tor qu’avec un navigateur Tor Browser ? Sans aucun doute. Mais malgré tout on parle d’un réseau qui offre un anonymat relativement fort, incomparable avec un réseau classique, et avec un système qui après installation est utilisable de façon transparente par tous les gens capables de se connecter à un Wi-Fi, donc zéro compétences requises.

C’est aussi un moyen simple de créer un point d’accès pour des machines sur lesquelles on souhaite faire tourner des services passant par Tor et que l’on ne pourrait pas faire tourner directement dans un navigateur.

À un moment il faut bien comprendre que tout est question d’équilibre entre niveau d’anonymat et utilisabilité. Et tout ça dépend des besoins réels. Si tu veux juste être plus anonyme, pouvoir te balader sur le réseau .onion depuis n’importe quel périphérique, ou changer d’IP ultra régulièrement, un routeur Tor c’est parfait.

Maintenant si tu dois échapper à la censure ou à une répression politique meurtrière en tant qu’opposant particulièrement recherché, alors oui, c’est pas assez.

PS : Je n’avais pas envisagé le cas d’une appli autre qui tourne sur le PC avant de répondre à ton commentaire, je l’ai donc ajouté dans les avertissements de l’article :). Comme quoi les commentaires ça sert !

Ce type de bricolage est explicitement découragé par le projet Tor, c’est marqué EN GROS sur https://trac.torproject.org/projects/tor/wiki/doc/TransparentProxy.

En effet, comme vous le soulignez; être anonyme avec Tor, il faut utiliser le navigateur Tor, qui est le même pour tout le monde. Utiliser un mécanisme automatique comme le votre permet aux gens de se connecter de manière anonyme avec n’importe quel navigateur … pour mieux révéler un tas d’éléments identifiables, comme ses cookies, son IP via webRTC (https://browserleaks.com/webrtc), son empreinte unique (https://panopticlick.eff.org/ https://amiunique.org/) etc.

De la même manière, utiliser le navigateur Tor avec un tel mécanisme revient à faire du «Tor over Tor», ce qui est là encore explicitement découragé https://trac.torproject.org/projects/tor/wiki/doc/TorifyHOWTO#ToroverTor

Ainsi, ce type de mécanismes n’a pas «quelques limites», mais ne marche simplement pas, et construit donc une illusion de sécurité, pouvant mettre les gens en danger, si ils se croient anonymes. Il suffit de ~5 lignes de Javascript pour désanonymiser quelqu’un.

Effectivement ce type d’utilisation n’a rien à voir avec l’utilisation de Tor en tant que navigateur. Mais globalement tout ce que tu dis est déjà dit dans l’article. Cookies, historique, javascript, empreintes uniques. Il ne manque que webRTC, mais je ne vois pas comment récupérer une IP via webRTC qui soit différente de celle de Tor…

Bref, les limitations sont connues, et mises en avant dans l’article. Si tu désactives JavaScript et que tu es en navigation privée tu te retrouves fondamentalement avec un équivalent du navigateur Tor…

Bonjour,

j’utilise mon raspberry pi 3 et comme certains, l’étape un fonctionne et quand je termine l’étape 2 (installation tor) je peux me connecter à mon wifi tor, mais je ne peux pas accéder à internet.

Avez-vous une idée du problème?

merci

Salut, le problème venait d’une mise à jour qui empêchait Tor de se lancer automatiquement a démarrage. Nous avons trouvé un moyen de contourner le problème, je te conseille de relancer le tuto de zéro sur une carte SD neuve et le problème devrait être résolu.

Bonjour, merci de partager avec nous ce projet. Malheureusement je rencontre un problème qui n’est pas arrivé qu’à moi mais à un bon nombre d’entre nous, celui du fonctionnement du réseau a l’étape 2. Tout mes appareils arrive à détecter le réseau et à y accéder, toutefois lorsque nous essayons d’accéder à un quelconque url, il nous est marqué qu’internet ne répond pas. A ce moment là j’ai donc formaté ma carte micro sd et ai refait tout le protocole(aucune différence). En ce qui concerne la source elle est bien en ethernet, le seul petit détail c’est qu’il s’agit d’un boîtier cpl mais le système ne fait pas la différence. Je suis à un point où je ne sais plus que faire. Dans l’attente de votre réponse. Merci

Salut, à priori depuis quelques versions Tor n’arrivais pas à se lancer au démarrage, ce qui provoquais ce problème. Nous avons modifié les scripts pour contourner ce problème, si tu ré-essayes la procédure dpeuis zéro sur une carte sd reformatée ça devrait fonctionner !

Salut, j’ai suivi le tuto mais je bloque lors de la création du hotspot j’entre le mot de passe choisi il ne me le demande même pas une seconde fois et j’ai ces lignes :

Job for hostapd.service failed because the control process exited with error code.

See « systemctl status hostapd.service » and « journalctl -xe » for details.

Setting IP forwarding to start at system boot…

Activating IP forwarding…

Setting up IP tables to interconnect ports…

Saving IP tables…

Add auto start on startup the Raspberry Pi.

Rebooting…

À priori il doit y avoir une erreur dans la config de ton hostapd, tu devrais essayée la commande suggérée pour voir l’erreur en question.

bonjour lors de lors de l’ajout de la ligne de code

« wget https://raspberry-pi.fr/download/tor_wifi/install_tor.sh -O install_tor.sh »

je me trouve bloqué après la connexion à raspeberry-pi.fr. Reste en attente de la réponse HTTP erreur 404 not found

Salut, je te conseils de ré-essayer, soit tu es tombé au mauvais moment est le serveur n’était pas accessible, soit ton raspberry n’est pas connecté à internet. Dans ce cas tu peux potentiellement télécharger le fichier depuis ton ordi et le transférer sur le raspberry par usb par exemple.

Super tuto

mais pour ma part impossible de finir letape 1

Job for hostapd.service failed because the control process exited with error code.

See « systemctl status hostapd.service » and « journalctl -xe » for details.

:/

un conseil ?

Salut, il faut configurer la langue du Wi-Fi avant l’installation car depuis quelques temps raspbian désactivé logiciellement le Wi-Fi tant que le pays n’est pas défini.

Bonjour,

Est ce qu’il est possible de remplacer la connexion wifi de sortie par une connexion ethernet en passant par un port usb/ ethernet?

Peut-être, mais je n’ai jamais essayé.

Même soucis pour moi…

J’installe le hotspot, tout fonctionne, accès web niquel.

Je passe à l’installation de TOR, elle fonctionne, mais l’accès internet du hotspot ne fonctionne plus.

Quelqu’un sait comment corriger ca svp?

Salut, le problème venait du fait que Tor ne se lançait plus au démarrage, nous avons corrigé les scripts d’installation pour résoudre le problème. Reprenez le tuto de zéro sur une carte sd neuve et ça devrait fonctionner 🙂

bonjour,

super sa marche pour moi !

J’ai juste une question est il possible d’inverser l’entré et la sortie de internet.

Je m explique dans les endroit ou il n y a pas de box ou freewifi, serai il possible de parteger ma connexion 4g de mon tel(hotspotwifi), l envoyer vers mon onion pi et brancher mon ordi au port ethernet du rpi .

se servir du wifi comme entré et de l’ethernet comme sortie en somme .

Merci

Salut, je n’ai jamais essayé et je n’ai jamais entendu parler de quelqu’un l’ayant fait, mais ça ne signifie pas forcément que ce soit impossible :). Après tu pourrais peut-être utiliser un adaptateur Wi-Fi USB et l’utiliser comme entrée à la place de l’Ethernet, et sortir sur la Wi-Fi intégrée du Pi.

Et si ça ne fonctionne toujours pas ?

Depuis quelques temps, nous ne savons pas pourquoi, mais il semblerait que l’accès internet ne soit plus fonctionnel par défaut après l’installation. Pour résoudre ce problème il vous suffit de faire les deux choses suivantes.

Dans un premier temps, activer le transfert des paquets IPv4. Pour cela, modifiez le fichier /etc/sysctl.conf et dé-commentez (c’est à dire retirer le # au début) la ligne suivante :

#net.ipv4.ip_forward=1

https://raspberry-pi.fr/creer-un-hotspot-wi-fi-en-moins-de-10-minutes-avec-la-raspberry-pi/

Bonjour,

Peut-on faire la manipulation sur un raspberry connecté en Wifi ou faut-il qu’il soit obligatoirement connecté en filaire ?

Merci d’avance 🙂

Salut, il faut obligatoirement une connexion filaire car la carte Wi-Fi sera utilisée comme émetteur.

Bonjour, merci pour le tuto.

Comme ShinigTatal04, je suis confronté à un souci.

Après avoir créé le hotspot à l’étape 1, mon réseau est parfaitement fonctionnel et je peux accéder à Internet via celui-ci.

Mais lorsque je passe à l’étape 2 et que j’installe le routeur TOR, le hotspot s’affiche toujours mais cette fois je n’ai plus de connexion Internet.

est-ce qu’il y aurait des paramètres a ajouter dans Raspbian?

De mon coté je n’ai pas rencontré le problème, il faudrait que je refasse une installation complète pour me rendre compte.

Bonjour, merci pour ce tuto très simple à suivre.

Néanmoins je suis confronté à un souci. Après avoir créé le hotspot à l’étape 1, mon réseau est parfaitement fonctionnel et je peux accéder à Internet via celui-ci.

Mais lorsque je passe à l’étape 2 et que j’installe le routeur TOR, le hotspot s’affiche toujours mais cette fois je n’ai plus de connexion Internet.

Aussi, j’ai remarqué que mon Rasp Pi 4 (Raspbian Buster) ne détectait plus mes réseaux Wi-Fi. Je dois obligatoirement passer par Ethernet désormais :/

Salut, c’est parfaitement normal !

L’installation du routeur viens utiliser la connexion wifi du pi pour émettre un réseau, cette connexion wifi ne peut donc plus être utilisée pour se connectée à ta box. La connexion de la Pi à la box est donc forcément en Ethernet !